年底勒索病毒高发,这份防护指南请查收

随着勒索病毒的入侵手段开始多样化,其攻击范围也逐渐扩大。为此,火绒安全综合实际的用户现场情况和相关安全防护知识,总结出一套关于勒索病毒的处置和预防指南,尽可能帮助大家降低风险和损失。

2022年2月,英伟达遭黑客勒索,涉及1T机密数据。

2022年8月,法国巴黎一家医院遭到勒索攻击被迫暂停手术,转移重症患者

2022年9月,澳大利亚电信公司Optus遭勒索攻击,致1120万用户的数据被盗。

近期勒索攻击事件在全球各地频发,一系列攻击引发公司业务停滞、信息泄露等后果。根据“火绒威胁情报系统”统计,IT互联网、医疗业、制造业等行业受攻击情况最严重。

中毒处置指南

(1)保护现场

断网,直接拔网线或网卡,笔记本类则关闭无线网络;

关闭其它IP访问权限;

关闭135,139,445,3389等端口;

不要反复打开被感染终端上的文件 ;

(2)查杀病毒

断网情况下,使用火绒等具备本地引擎的安全软件进行全盘扫描。

(3)评估影响

排查网络内部其它终端、服务器是否受到影响,并及时做出影响评估。

(4)联系安全厂商

在进行上述操作的同时,建议联系专业的安全厂商寻求帮助,及时分析勒索病毒样本以及入侵方式,确认是否可以解密,并获取专业的后续安全建议和加固方案。

(5)备份还原

如果被加密的文件有备份资源,则可以在清除病毒或重装系统,并进行全面的安全加固后,还原数据资料。

(6)解密工具

勒索病毒通常利用非对称加密算法对文件进行加密,因此大多数无法解密。但也有极少数的勒索病毒被制作出解密工具。火绒目前已公布多个勒索病毒的解密工具,企业与个人用户可根据自身中毒情况选择使用。

(7)建立应急响应预案

在安全事件发生后,可根据安全厂商给出的分析和安全建议制定应急响应流程,以预防类似安全事件带来的损失。

勒索预防指南

非工作时间通常是勒索攻击入侵的高发时段,我们建议在节假日前做好以下准备措施:

对重要文件和数据进行离线备份或者异地备份;

检查服务器安全运行情况及漏洞修复情况(包括账户情况,windows日志,安全软件日志);

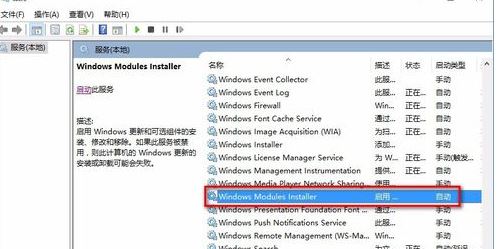

修复操作系统、软件漏洞,安装最新漏洞补丁;

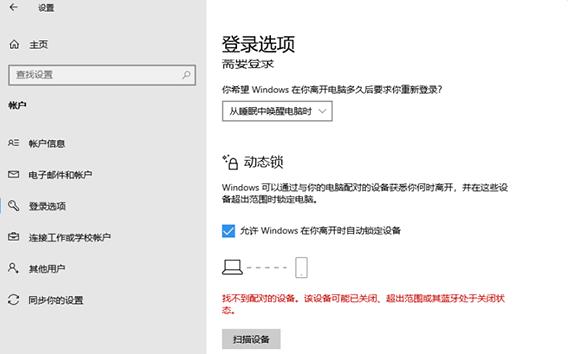

采用高强度的密码,避免使用弱口令密码和统一密码,并定期更换密码

同时日常运维时注意以下方面:

核心数据资产的访问控制需要重点加强,有条件的建议前置堡垒机等方式进行管控;

各个分支加入专网,建议用防火墙等边界控制设备进行隔离管控;

关闭不必要的端口,如:135,139,445,3389等端口;

关闭不必要的文件共享。若有需要,请设置强密码访问且禁用对共享的匿名访问;

对没有互联需求的服务器/工作站内部访问设置相应控制;

安装专业的安全防护软件,保持监控开启,并经常更新病毒库;

火绒勒索病毒防护解决方案

“火绒终端安全管理系统V2.0”通过分析勒索病毒关键节点的各种攻击方式,可为用户提供有针对性的防护措施。

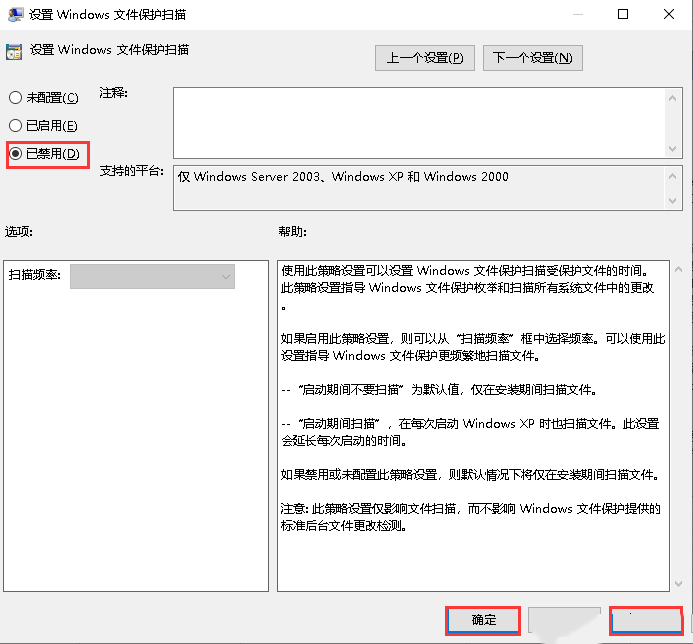

使用“火绒终端安全管理系统V2.0”加固防护建议

在中心管控内网的所有电脑,并在中心启用“管理员密码保护”、“终端卸载密码保护”、“终端动态认证”;

在重要服务器开启“远程登录防护”,可根据需要设置“远程登录 IP 白名单”;

开启勒索诱捕功能,增强终端对勒索病毒的防护;

在中心配置计划任务或者定期分批对部署终端定期进行全盘查杀,并根据查杀反馈日志及时处理预警问题;

定期检查服务器安全运行情况(包括账户情况、Windows 日志、安全软件日志、火绒中心日志等),在发现异常后及时联系火绒安全工作人员协助排查;

对重要的服务器进行防护,以及对所有终端进行加固配置。

我告诉你msdn版权声明:以上内容作者已申请原创保护,未经允许不得转载,侵权必究!授权事宜、对本内容有异议或投诉,敬请联系网站管理员,我们将尽快回复您,谢谢合作!