不要随便打开Office文档,微软又有高危0day漏洞

编辑:左右里

9月7日,微软通告了一个高危的远程代码执行漏洞,存在于浏览器渲染引擎MSHTML之中,编号为CVE-2021-40444,CVSS评分8.8。据微软表示,已经监测到有黑客在利用这个漏洞对Windows系统发起攻击。

攻击者会向潜在受害者发送专门制作的恶意Office文档,如果潜在受害者没有防备地将其打开,文档会加载Internet Explorer,然后通过使用特定的ActiveX控件下载恶意软件。这种攻击方式的可行性已得到安全研究人员证实。

ActiveX控件:广泛应用于Microsoft Office和IE浏览器之中,利用ActiveX控件可与浏览器渲染引擎MSHTML进行交互

值得庆幸的是,如果Microsoft Office是使用默认配置运行,在受保护视图模式或Office 365应用程序防护下打开文件,能有效阻止攻击(受保护视图是一种只读模式,可禁用大部分编辑功能;Office 365应用程序防护会隔离不受信任的文档,拒绝对其他文件的访问请求)。

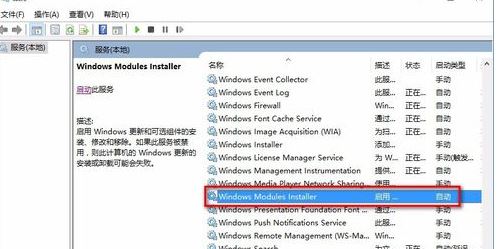

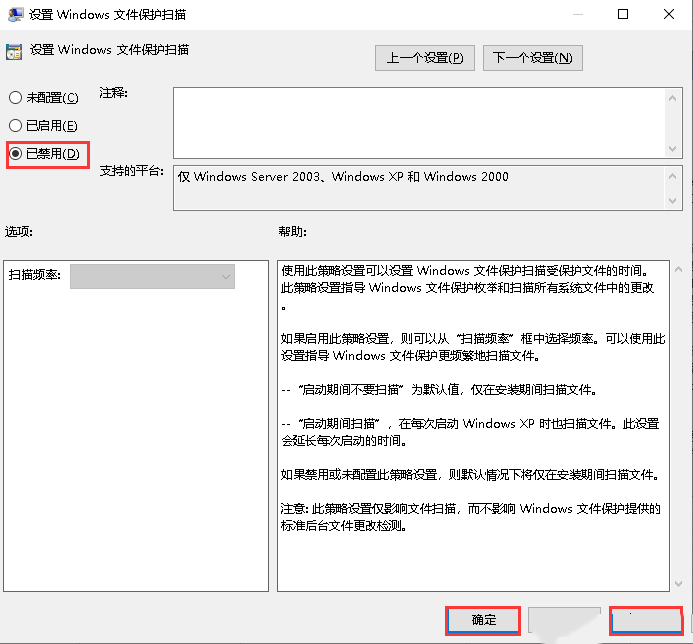

目前微软尚未发布安全更新,不过提供了一个临时的应对策略——禁用在Internet Explorer中安装的ActiveX控件。鉴于漏洞利用价值高且已被在野利用,微软建议用户立即采取应对措施。

要禁用ActiveX 控件,请严格按照以下步骤进行:

(警告:如果您错误地使用注册表编辑器,可能会导致严重问题,可能会需要重新安装操作系统。)

1、打开记事本,复制粘贴以下内容,随后将其保存为.reg文件。

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\0]

"1001"=dword:00000003

"1004"=dword:00000003

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\1]

"1001"=dword:00000003

"1004"=dword:00000003

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\2]

"1001"=dword:00000003

"1004"=dword:00000003

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\3]

"1001"=dword:00000003

"1004"=dword:00000003

2、双击刚才保存的.reg文件,点击允许对系统进行更改。

3、重启系统使新配置生效。

如果之后更新了漏洞补丁或者出于其他原因要取消禁用ActiveX控件,删除之前添加的注册表项即可。

资讯来源:Microsoft 安全响应中心

转载请注明出处、作者和本文链接

我告诉你msdn版权声明:以上内容作者已申请原创保护,未经允许不得转载,侵权必究!授权事宜、对本内容有异议或投诉,敬请联系网站管理员,我们将尽快回复您,谢谢合作!